php反序列化目录

php反序列化

是 是 是 PHP中的反序列化是指将序列化后的数据还原为原来的对象和值的过程。串行化是将对象或值转换为可存储或发送格式的过程,反串行化是将串行化的数据恢复为原始对象或值的过程。

是 是 是 在PHP中,可以使用“unserialize()”函数进行反序列化。`unserialize()`函数接收字符串作为参数,并将其反序列化为原始数据。

是 是 是

是 是 是 是```php

是 是 是 是mixed unserialize (string $data [, array $options])。

是 是 是 是```

是 是 是 这里,“$data”是用于反序列化的字符串,“$options”是指定反序列化选项的可选参数。

是 是 是 下面是使用“unserialize()”函数进行反序列化的简单例子。

是 是 是

是 是 是 是```php

是 是 是 $serializedData = i:0;s: 5: ($ serializeddata);

是 是 是 输出反序列化后的数据。

是 是 是 print _ r ($ data);

是 是 是 是```

是 是 是 在上面的例子中,有一个字符串“$serializedData”。它包含两个字符串值,并存储在“$data”变量中。最后使用“print_r()”函数打印反序列化数据。

不安全的反序列化漏洞通常是由什么语言引起的

这样的bug是Java、。起因于NET, PHP等语言。

不安全的反序列化的脆弱性多由编程语言的反序列化机制引起。

这些机制可以将序列化后的数据恢复为原始对象,但是攻击者有时会通过恶意构建序列化后的数据来引发漏洞。

请写出php变量序列化和反序列化的函数,并举出1个应用例子

<是吗?php。

$stooges = array('Moe','Larry','Curly')。

$new = serialize($stooges);

print _ r ($ new);是echo \\\"<& gt;\\\"是;

print _ r (unserialize ($ new));

吗?是>serialize将变量和它的值编码为文本格式。

unserialize()回到原来的变量。

这个网站干什么的 什么是PHP反序列化靶机实战

在说明PHP的反序列化的时候,serialize()、unserialize()这两个函数是中心。

那么什么是序列化呢?简单来说,就是把对象转换成字符串。

例如,我想大家知道json格式,这是一种序列化,可能是array的序列化。

反序列化是指将可发送的字符串重新恢复为对象。

反序列化更容易出现漏洞。

为什么序列化和反序列化会出现漏洞呢?

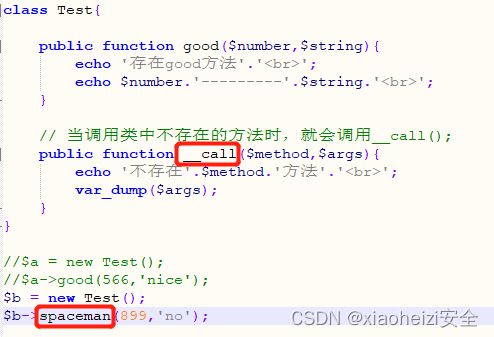

这个时候,我们要稍微了解一下PHP中的魔术方法,因为魔术函数一般是以__开始的,通常触发一些条件我们就不用手动调用了:

在研究反序列化的漏洞时,如果服务器接收到我们的反序列化的字符串,并且可以直接以魔法的方式将这些变量放入而不经过过滤的话,就很容易造成严重的漏洞。

我想在这个网站上告诉大家这个反序列化的问题,并提供一些实际的练习。